Contenuto

- Perché configurare un sistema di rilevamento delle intrusioni?

- Installazione del pacchetto Snort

- Ottenere un codice Oinkmaster

- Segui i passaggi seguenti per ottenere il tuo codice Oinkmaster:

- Immissione del codice Oinkmaster in Snort

- Aggiornamento manuale delle regole

- Aggiunta di interfacce

- Configurazione dell'interfaccia

- Selezione delle categorie di regole

- Qual è lo scopo delle categorie di regole?

- Come posso ottenere ulteriori informazioni sulle categorie di regole?

- Categorie popolari di regole di Snort

- Preprocessore e impostazioni di flusso

- Avvio delle interfacce

- Se Snort non si avvia

- Controllo degli avvisi

Sam lavora come analista di rete per una società di trading algoritmico. Ha conseguito la laurea in informatica presso l'UMKC.

Perché configurare un sistema di rilevamento delle intrusioni?

Hacker, virus e altre minacce sondano costantemente la tua rete, alla ricerca di un modo per entrare. Basta una sola macchina hackerata perché un'intera rete venga compromessa. Per questi motivi, ti consiglio di configurare un sistema di rilevamento delle intrusioni in modo da poter mantenere i tuoi sistemi protetti e monitorare le varie minacce su Internet.

Snort è un IDS open source che può essere facilmente installato su un firewall pfSense per proteggere una rete domestica o aziendale da intrusi. Snort può anche essere configurato per funzionare come un sistema di prevenzione delle intrusioni (IPS), rendendolo molto flessibile.

In questo articolo, ti guiderò attraverso il processo di installazione e configurazione di Snort su pfSense 2.0 in modo da poter iniziare ad analizzare il traffico in tempo reale.

Installazione del pacchetto Snort

Per iniziare con Snort è necessario installare il pacchetto utilizzando il gestore di pacchetti pfSense. Il gestore dei pacchetti si trova nel menu di sistema della GUI web di pfSense.

Individua Snort dall'elenco dei pacchetti, quindi fai clic sul simbolo più sul lato destro per avviare l'installazione.

È normale che snort impieghi un paio di minuti per l'installazione, ha diverse dipendenze che pfSense deve prima scaricare e installare.

Al termine dell'installazione Snort apparirà nel menu dei servizi.

Snort può essere installato utilizzando il gestore di pacchetti pfSense.

Ottenere un codice Oinkmaster

Affinché Snort sia utile, deve essere aggiornato con l'ultima serie di regole. Il pacchetto Snort può aggiornare automaticamente queste regole per te, ma prima devi ottenere un codice Oinkmaster.

Sono disponibili due diversi set di regole Snort:

- Il set di rilascio dell'abbonato è il set di regole più aggiornato disponibile. L'accesso in tempo reale a queste regole richiede un abbonamento annuale a pagamento.

- L'altra versione delle regole è la versione per utenti registrati che è completamente gratuita per chiunque si registri sul sito Snort.org.

La differenza principale tra i due set di regole è che le regole nella versione per utenti registrati sono indietro di 30 giorni rispetto alle regole di sottoscrizione. Se desideri la protezione più aggiornata, dovresti ottenere un abbonamento.

Segui i passaggi seguenti per ottenere il tuo codice Oinkmaster:

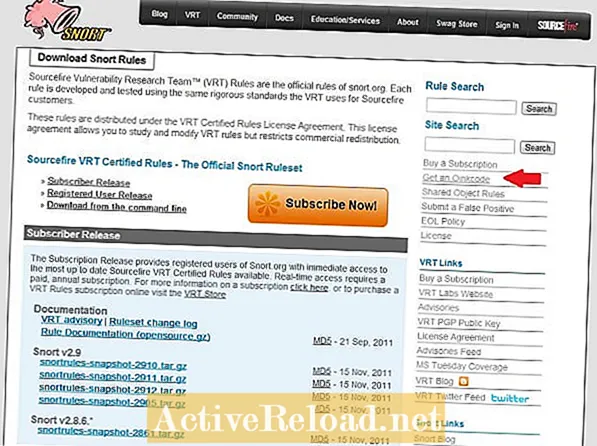

- Visita la pagina web delle regole di Snort per scaricare la versione che ti serve.

- Fare clic su "Registrati per un account" e creare un account Snort.

- Dopo aver confermato il tuo account, accedi a Snort.org.

- Fare clic su "Il mio account" nella barra dei collegamenti superiore.

- Fare clic sulla scheda "Abbonamenti e codice Oink".

- Fare clic sul collegamento Oinkcodes e quindi su "Genera codice".

Il codice rimarrà memorizzato nel tuo account in modo da poterlo ottenere in seguito, se necessario. Questo codice dovrà essere inserito nelle impostazioni Snort in pfSense.

È necessario un codice Oinkmaster per scaricare le regole da Snort.org.

Immissione del codice Oinkmaster in Snort

Dopo aver ottenuto il codice Oink, è necessario inserirlo nelle impostazioni del pacchetto Snort. La pagina delle impostazioni di Snort apparirà nel menu dei servizi dell'interfaccia web. Se non è visibile, assicurati che il pacchetto sia installato e reinstallalo se necessario.

L'Oinkcode deve essere inserito nella pagina delle impostazioni globali delle impostazioni Snort. Mi piace anche selezionare la casella per abilitare anche le regole sulle minacce emergenti. Le regole ET sono gestite da una comunità open source e possono fornire alcune regole aggiuntive che potrebbero non essere trovate nel set Snort.

Aggiornamenti automatici

Per impostazione predefinita, il pacchetto Snort non aggiornerà le regole automaticamente. L'intervallo di aggiornamento consigliato è una volta ogni 12 ore, ma è possibile modificarlo in base al proprio ambiente.

Non dimenticare di fare clic sul pulsante "Salva" una volta terminate le modifiche.

Aggiornamento manuale delle regole

Snort non ha regole, quindi dovrai aggiornarle manualmente la prima volta. Per eseguire l'aggiornamento manuale, fare clic sulla scheda Aggiornamenti e quindi sul pulsante Regole di aggiornamento.

Il pacchetto scaricherà i set di regole più recenti da Snort.org e anche le minacce emergenti se questa opzione è selezionata.

Al termine degli aggiornamenti, le regole verranno estratte e saranno quindi pronte per l'uso.

Le regole devono essere scaricate manualmente la prima volta che Snort viene impostato.

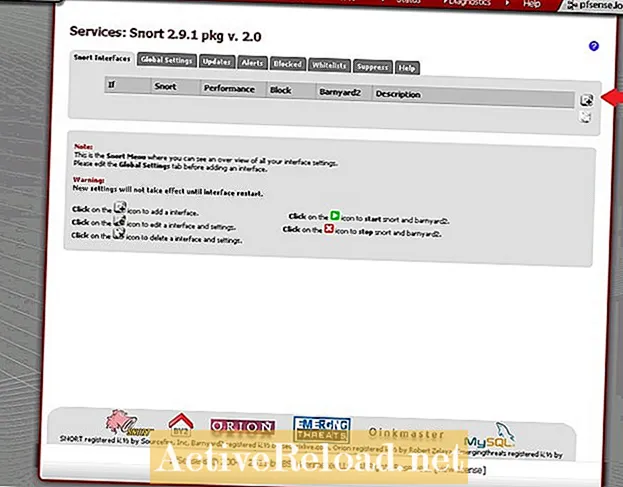

Aggiunta di interfacce

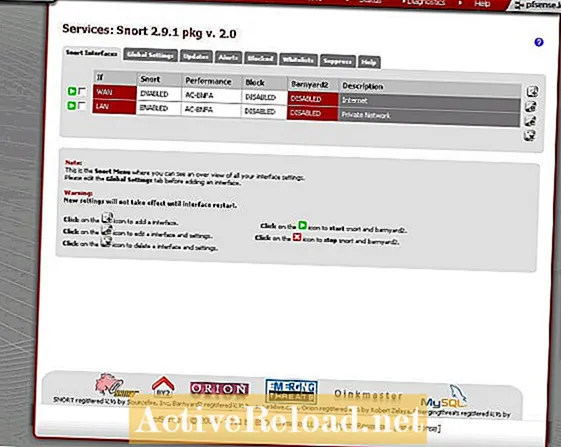

Prima che Snort possa iniziare a funzionare come sistema di rilevamento delle intrusioni, è necessario assegnare le interfacce per il monitoraggio. La configurazione tipica prevede che Snort monitori qualsiasi interfaccia WAN. L'altra configurazione più comune prevede che Snort controlli l'interfaccia WAN e LAN.

Il monitoraggio dell'interfaccia LAN può fornire una certa visibilità agli attacchi in corso dall'interno della rete. Non è raro che un PC sulla rete LAN venga infettato da malware e inizi a lanciare attacchi ai sistemi all'interno e all'esterno della rete.

Per aggiungere un'interfaccia, fare clic sul simbolo più che si trova nella scheda dell'interfaccia Snort.

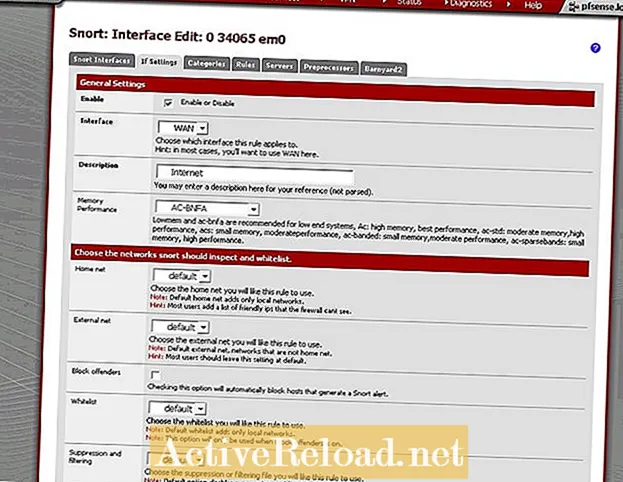

Configurazione dell'interfaccia

Dopo aver fatto clic sul pulsante Aggiungi interfaccia, vedrai la pagina delle impostazioni dell'interfaccia.La pagina delle impostazioni contiene molte opzioni, ma ce ne sono solo alcune di cui devi veramente preoccuparti per far funzionare le cose.

- Innanzitutto, seleziona la casella di abilitazione nella parte superiore della pagina.

- Quindi, seleziona l'interfaccia che desideri configurare (in questo esempio sto configurando prima la WAN).

- Imposta le prestazioni della memoria su AC-BNFA.

- Seleziona la casella "Registra avvisi per snortare il file unificato2" in modo che barnyard2 funzioni.

- Fare clic su Salva.

Se stai eseguendo un file router multi-wan, puoi andare avanti e configurare le altre interfacce WAN sul tuo sistema. Consiglio anche di aggiungere l'interfaccia LAN.

Prima di avviare le interfacce, è necessario configurare alcune altre impostazioni per ciascuna interfaccia. Per configurare le impostazioni aggiuntive, torna alla scheda delle interfacce Snort e fai clic sul simbolo "E" sul lato destro della pagina accanto all'interfaccia. Questo ti riporterà alla pagina di configurazione per quella particolare interfaccia. Per selezionare le categorie di regole da abilitare per l'interfaccia, fare clic sulla scheda delle categorie. Tutte le regole di rilevamento sono suddivise in categorie. Le categorie contenenti regole di Emerging Threats inizieranno con "emergenti" e le regole di Snort.org inizieranno con "snort". Dopo aver selezionato le categorie, fare clic sul pulsante Salva nella parte inferiore della pagina. Dividendo le regole in categorie, puoi abilitare solo le categorie particolari che ti interessano. Ti consiglio di abilitare alcune delle categorie più generali. Se stai eseguendo servizi specifici sulla tua rete come un server web o database, dovresti abilitare anche le categorie ad essi pertinenti. È importante ricordare che Snort richiederà più risorse di sistema ogni volta che viene attivata una categoria aggiuntiva. Ciò può anche aumentare il numero di falsi positivi. In generale, è meglio attivare solo i gruppi di cui hai bisogno, ma sentiti libero di sperimentare le categorie e vedere cosa funziona meglio.Selezione delle categorie di regole

Qual è lo scopo delle categorie di regole?

Come posso ottenere ulteriori informazioni sulle categorie di regole?

Se vuoi scoprire quali regole sono in una categoria e saperne di più su cosa fanno, puoi fare clic sulla categoria. Questo ti collegherà direttamente all'elenco di tutte le regole all'interno della categoria.

Categorie popolari di regole di Snort

| Nome della categoria | Descrizione |

|---|---|

snort_botnet-cnc.rules | Mira a noti host di comando e controllo delle botnet. |

snort_ddos.rules | Rileva attacchi denial of service. |

snort_scan.rules | Queste regole rilevano scansioni delle porte, sonde Nessus e altri attacchi di raccolta di informazioni. |

snort_virus.rules | Rileva le firme di trojan, virus e worm noti. Si consiglia vivamente di utilizzare questa categoria. |

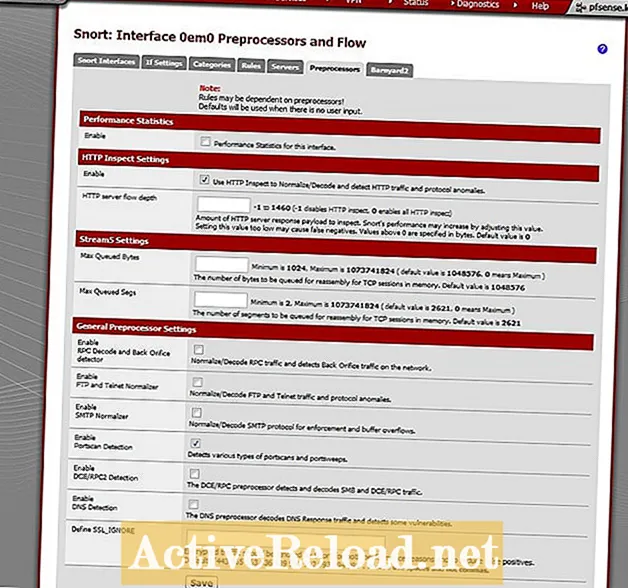

Preprocessore e impostazioni di flusso

Ci sono alcune impostazioni nella pagina delle impostazioni dei preprocessori che dovrebbero essere abilitate. Molte delle regole di rilevamento richiedono l'abilitazione dell'ispezione HTTP affinché funzionino.

- Nelle impostazioni di ispezione HTTP, abilita "Usa ispezione HTTP per normalizzare / decodificare"

- Nella sezione delle impostazioni generali del preprocessore, abilita 'Portscan Detection'

- Salva le impostazioni.

Avvio delle interfacce

Quando una nuova interfaccia viene aggiunta a Snort, non viene avviata automaticamente. Per avviare manualmente le interfacce, fare clic sul pulsante di riproduzione verde sul lato sinistro di ciascuna interfaccia configurata.

Quando Snort è in esecuzione, il testo dietro il nome dell'interfaccia apparirà in verde. Per fermare Snort, fare clic sul pulsante rosso di arresto situato sul lato sinistro dell'interfaccia.

Ci sono un paio di problemi comuni che possono impedire l'avvio di Snort.

Se Snort non si avvia

Controllo degli avvisi

Dopo che Snort è stato configurato e avviato correttamente, dovresti iniziare a vedere gli avvisi una volta rilevato il traffico che corrisponde alle regole.

Se non vedi alcun avviso, attendi un po 'di tempo e poi ricontrolla. Potrebbe volerci un po 'di tempo prima che venga visualizzato un avviso, a seconda della quantità di traffico e delle regole abilitate.

Se desideri visualizzare gli avvisi in remoto, puoi abilitare l'impostazione dell'interfaccia "Invia avvisi ai registri di sistema principali". Gli avvisi che compaiono nei registri di sistema possono essere visualizzati in remoto utilizzando Syslog.

Questo articolo è accurato e fedele al meglio delle conoscenze dell'autore. Il contenuto è solo a scopo informativo o di intrattenimento e non sostituisce consulenza personale o consulenza professionale in questioni aziendali, finanziarie, legali o tecniche.